Homeland Ruby China 一个全文搜索的问题

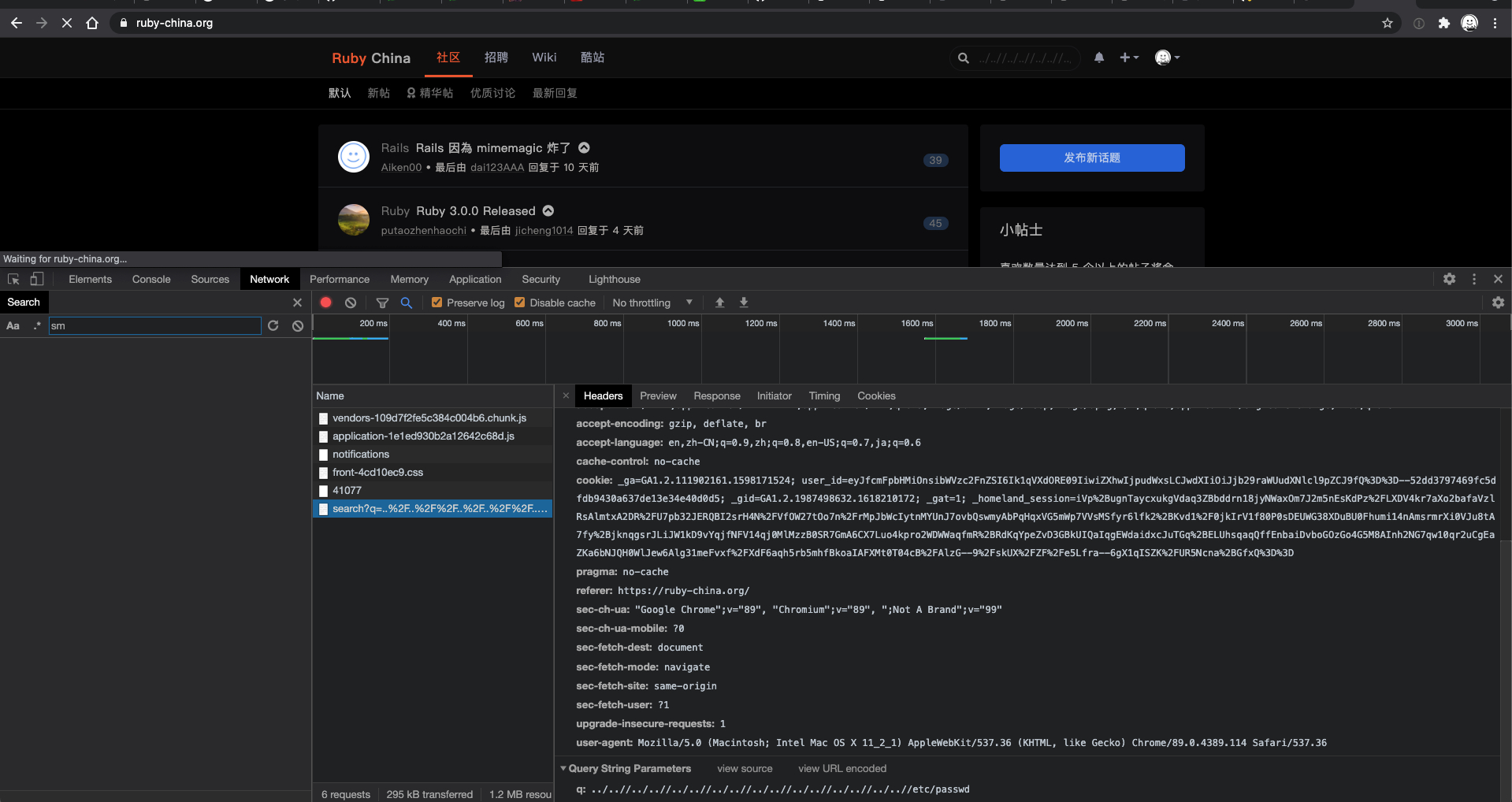

最近 Testerhome 最近被人攻击,用的也是 Homeland,Ruby China 也有类似的问题。有人在搜索框构造这样一个搜索

搜索内容为 ../..//../..//../..//../..//../..//../..//../..//../..//etc/passwd

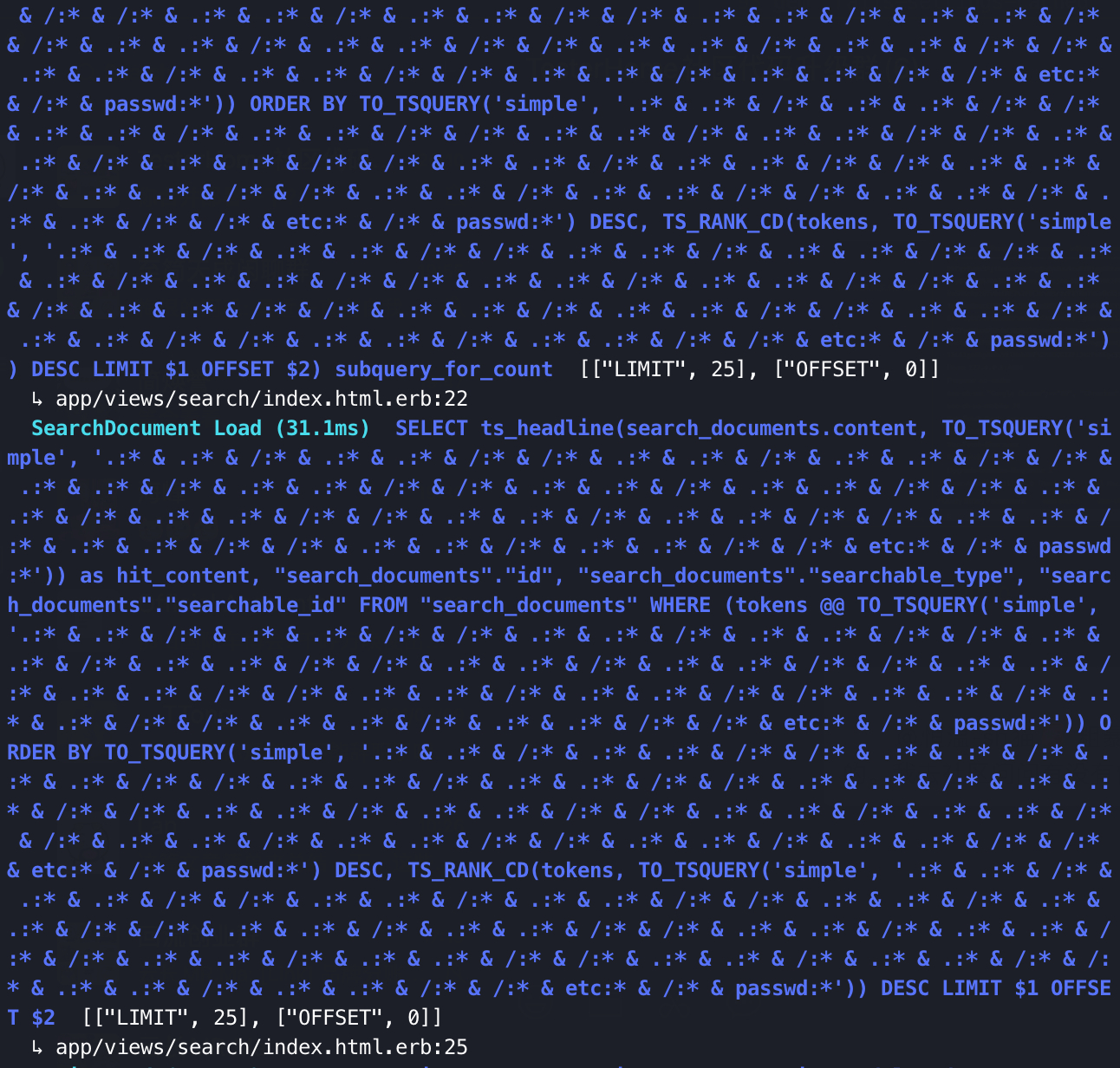

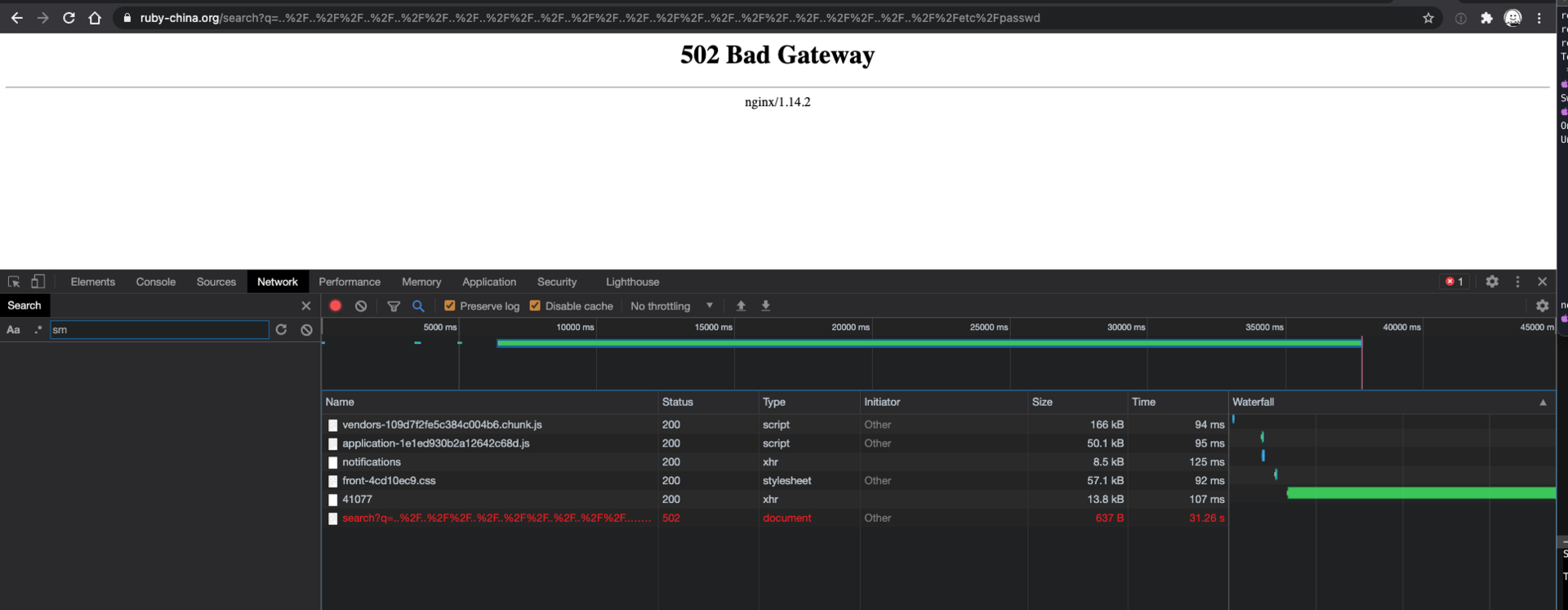

结果在 PG 那里资源就耗尽了。

貌似是.与/的组合重复太多引发的血案.....

目前粗暴点就先用 uniq 处理了,应该不影响简单的搜索过程,不知道是否有优雅的解决方案?