安全 SSLv3 的 POODLE 漏洞

Topic has been selected as the excellent topic by the admin.

Google 的员工在 SSLv3 的协议中,发现了一个漏洞,命名为POODLE。 可以利用这个漏洞,窃取用户经 HTTPS 传输的 Cookie 内容。这个漏洞是 SSLv3 的协议层缺陷导致,所以没有补丁包。

不过危害没有 Heartbleed 和 Shellshock 大。防患未然的话,就在 web server 中禁用 SSLv3。

在 Nginx 中的关闭 SSLv3 的配置:

#before: ssl_protocols SSLv3 TLSv1.2 TLSv1.1 TLSv1;

ssl_protocols TLSv1.2 TLSv1.1 TLSv1;

检测方法:

$ openssl s_client -connect ruby-china.org:443 -ssl3

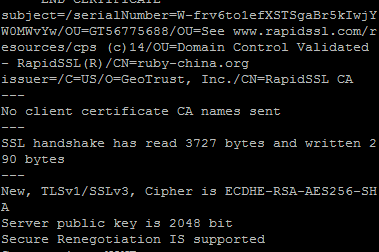

启用 SSLv3 的结果:

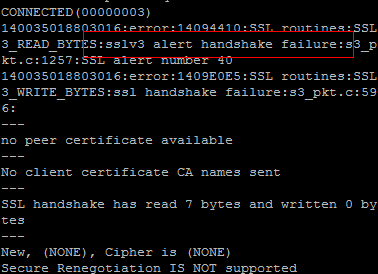

禁用 SSLv3 以后握手通信失败: