默认的部署,会将 Redis 和 PostgreSQL 暴露到外网,而且是没有密码的。我查看了 homeland 的配置文档,没看到有可以设置密码的配置项。

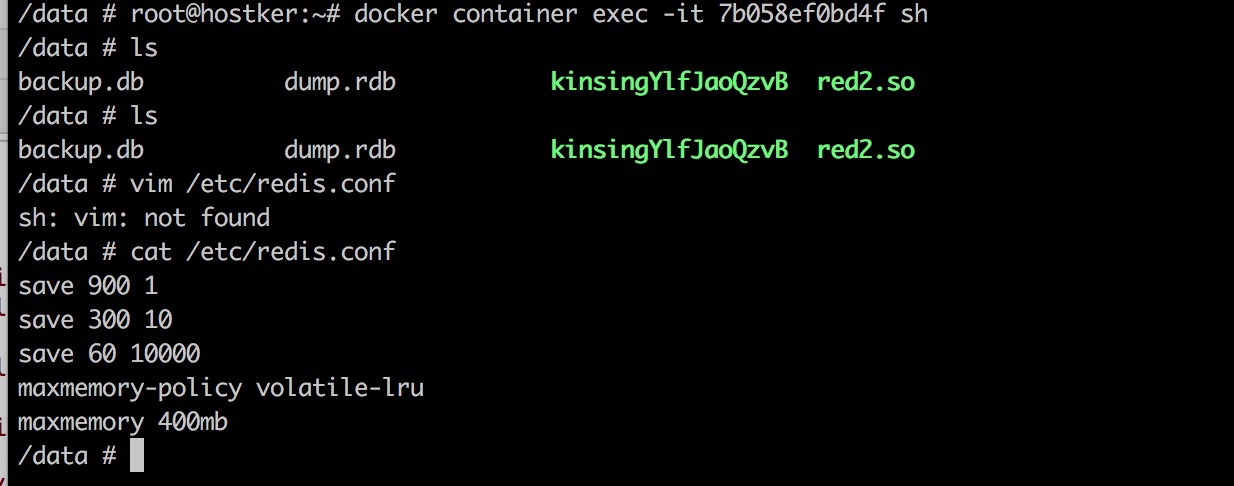

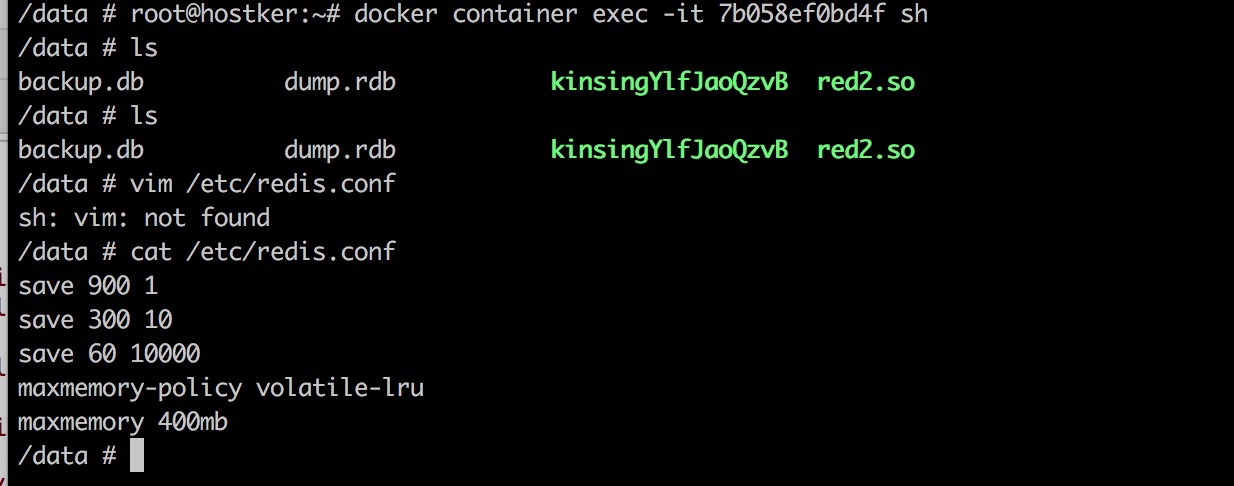

部署后,redis 隔一段时间就会报错,最后在进入容器后,发现/data 目录里多了 red2.so 和 kinsing*两个文件,google 搜索了下,才知道是 redis 被入侵了。

建议将 docker-compose 的 port 映射改成"127.0.0.1:6379:6379",只允许本地访问,防止被入侵。

默认的部署,会将 Redis 和 PostgreSQL 暴露到外网,而且是没有密码的。我查看了 homeland 的配置文档,没看到有可以设置密码的配置项。

部署后,redis 隔一段时间就会报错,最后在进入容器后,发现/data 目录里多了 red2.so 和 kinsing*两个文件,google 搜索了下,才知道是 redis 被入侵了。

建议将 docker-compose 的 port 映射改成"127.0.0.1:6379:6379",只允许本地访问,防止被入侵。