线下活动 GZRuby 第 22 次活动总结

各位 Rubyist 好!

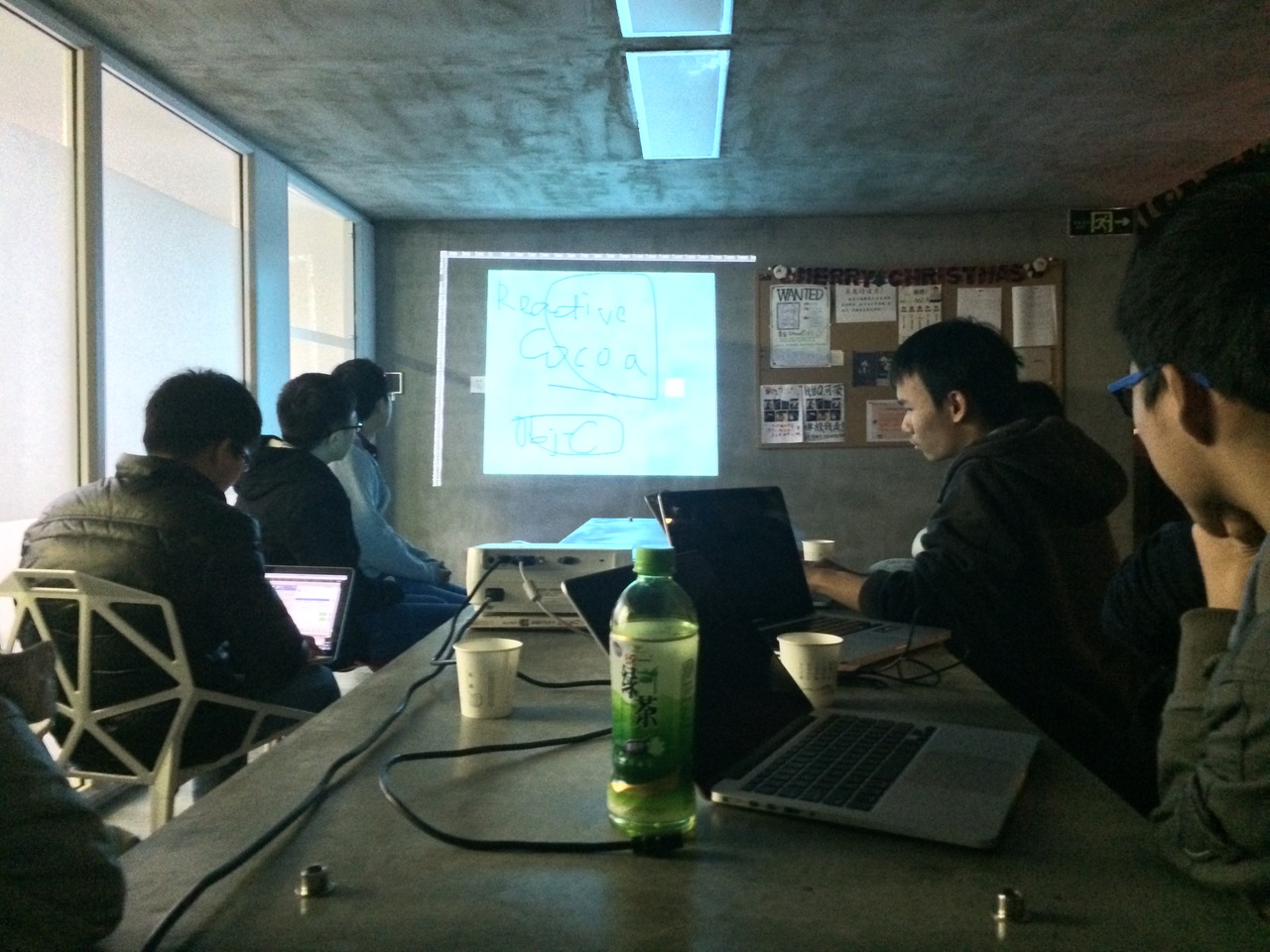

这周六我们在广州 T.I.T 创意园的 CCIC 联合文创举行了第 22 次的 GZRuby Party,尽管天气较冷,还下起了小雨,但还是不能阻挡与会者的热情 :)

活动回顾

分享内容

以下简单总结本次活动中各位讲师带来的精彩内容,点击主题名称后的链接可以直接在讲稿网查看演讲内容。【P.S:讲稿正在整理中,会尽快上传并给到链接】

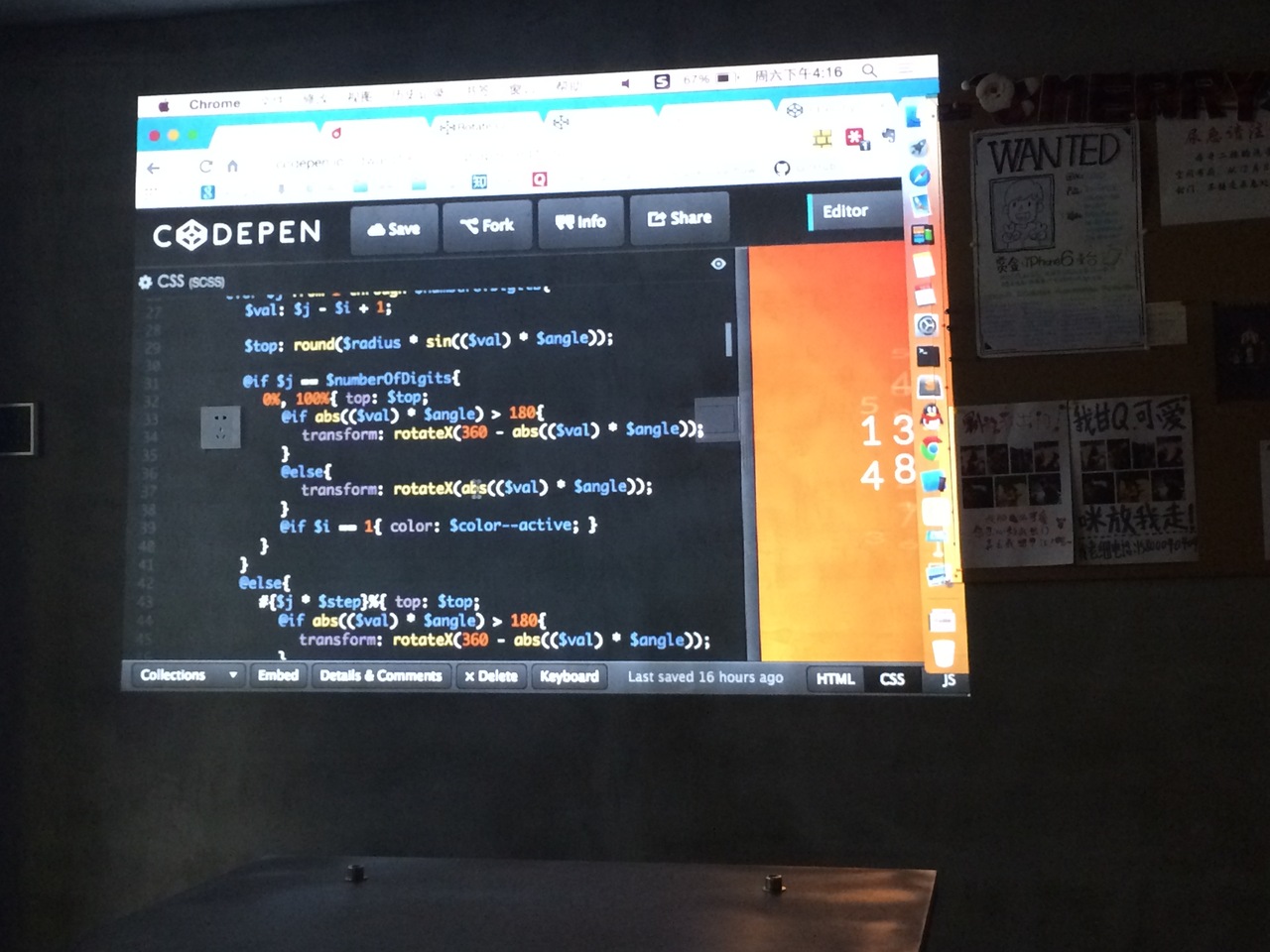

1. 高金华 -《Sass 和 Compass 在 Web 开发中的实践》 链接

Sass 是一种拓展了 CSS3 规则的样式语言,提供了变量、函数、嵌套等便于 CSS 开发的特性,并可以编译成 CSS 代码应用于生产环境中。在这个主题中,高金华详细介绍了 Sass 的基本语法及使用,并结合生动的例子演示如何利用 Sass 的新特性来对样式代码进行良好的组织。

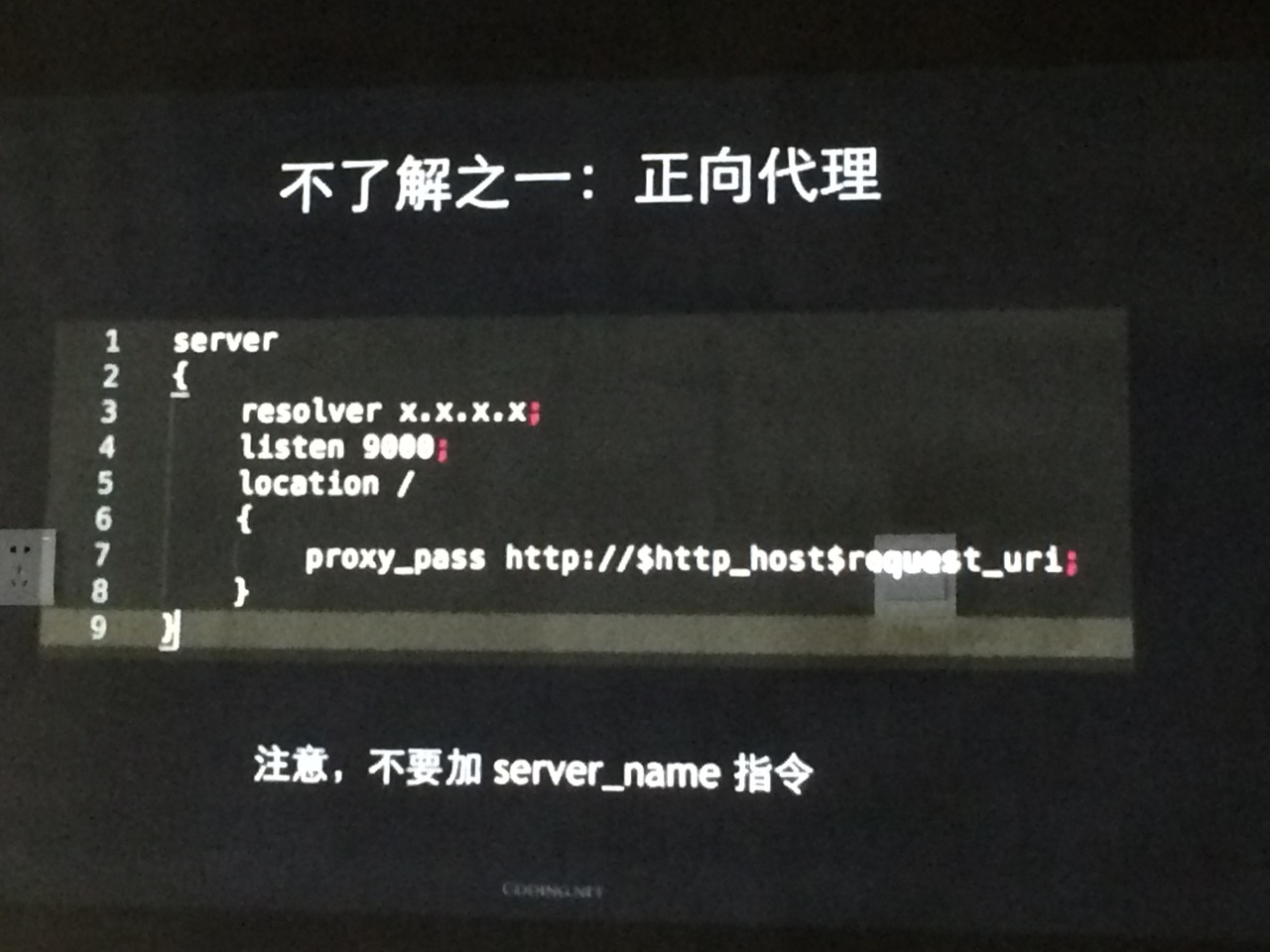

2. 王振威 - 《你不知道的 Nginx》 链接

Nginx 是我们在生产环境中常用的 HTTP 和反向代理服务器,相信众多开发者(特别是后端)或多或少都会接触到。 但 Nginx 除了基本的反向代理、静态资源处理等功能外,还有不为人熟知的诸多应用场景。 来自 Coding.net 的王振威在演讲中介绍了 Nginx 的一些“冷门”功能,如正向代理,内部重定向,限制并发,配合 memcached 进行使用,配合 lua 进行使用等,可谓干货多多。

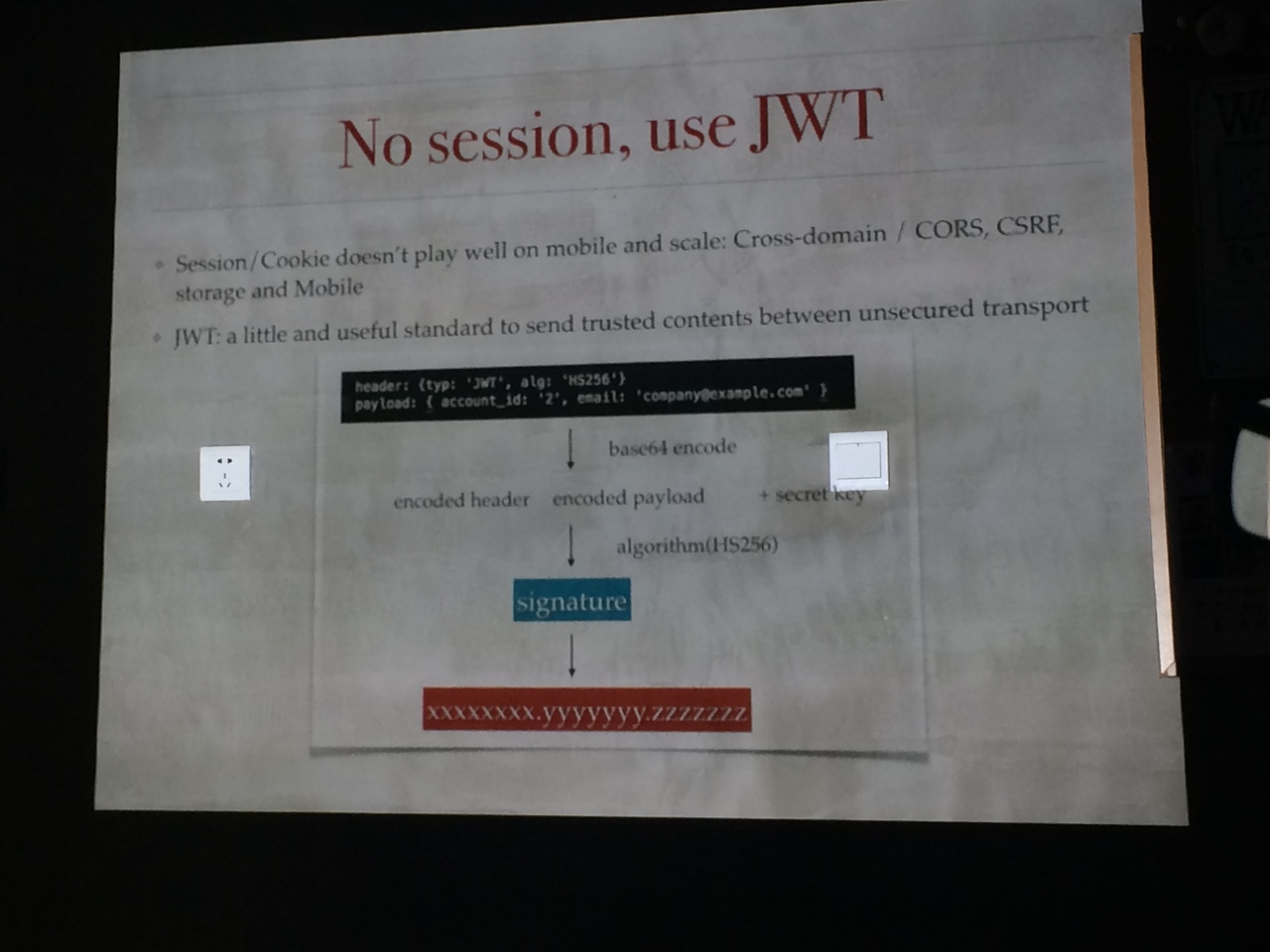

3. 周建平 - 《Token Based & Loose Coupling Auth in API designing》 链接

在 API 设计中,需要仔细考虑如何进行用户验证和用户权限管理;同时,如何在前后端组织同一份用户权限的信息(knowledge)也是开发者需要斟酌的问题。 来自艾道信息咨询的周建平为我们讲解了基于 JWT(Json Web Token) 的 API 验证方法:在用户登录时利用用户非敏感信息和 secret key 组装的方式生成 JWT 并返回,客户端利用收到的 Token 来进行后续的验证;同时利用验证时返回的指令集来规定客户端用户的权限,以达到前后端代码松耦合的效果。

即兴演讲环节

除了固定的讲师分享外,我们还加入了即兴演讲的环节,在场的小伙伴们就函数式语言聊起来了 ;)

最后再放上合照一张!

总结&展望

每到这个时候就会有很多人说“新的一年,新的希望”(我们也不例外,LOL)

随着本次 GZRuby 的顺利完成,2014 年的活动也告一段落了,从 1 月份的Rails Girls ,3 月份的第 17 次活动,再到本月的第 22 次活动,GZRuby 一直坚持下来,作为 Ruby 气氛并不是太浓厚的广州城的坚守。这里要感谢为活动提供场地的 Strand Beer,FocusCom,铂涛酒店,CCIC 联合文创,以及历次参加活动的讲师们和朋友们!

2015 年 GZRuby 的活动会继续进行,活动频度仍旧为 1 个月 1 次,新的活动会在官网,Ruby China 以及 GZRuby 的微信群中发布消息,同时我们也争取尽快建立 GZRuby 的微信公众号。

希望社区的朋友们继续多多支持,更欢迎为活动贡献主题,有任何意见或者建议欢迎直接联系我们。联系方式: martin at beansmile.com, allen at dxhackers.com

GZRuby 微信交流群

最后加上 GZRuby 微信交流群的二维码,欢迎感兴趣的朋友们加入!